utworzone przez Eugeniusz Wypior | 22 czerwca 2023 | Blog, Najnowszy post

Eugene Wypior Założenia Ramowe Cyberbezpieczeństwa – Identyfikacja Założenia ramowe cyberbezpieczeństwa w OT Założenia ramowe cyberbezpieczeństwa NIST (Cybersecurity Framework – CSF) zostały szeroko przyjęte przez różne organizacje zarówno w sektorze...

utworzone przez Eugeniusz Wypior | 14 czerwca 2023 | Blog, Najnowszy post

Eugene Wypior Źródła zagrożeń, Podatności i Incydenty – część 3 Podatności i warunki predysponujące Podatności obecne w systemie mogą pochodzić z jego elementów sprzętowych, firmware’u i oprogramowania. Luki te mogą wynikać z różnych czynników, takich jak wady...

utworzone przez Eugeniusz Wypior | 8 czerwca 2023 | Blog, Najnowszy post

Eugene Wypior Źródła zagrożeń, Podatności i Incydenty – część 2 Podatności i warunki predysponujące Ustawienia bezpieczeństwa muszą zapewniać jasną identyfikację systemów, do których mają zastosowanie. Systemy te mogą się znacznie różnić pod względem wielkości,...

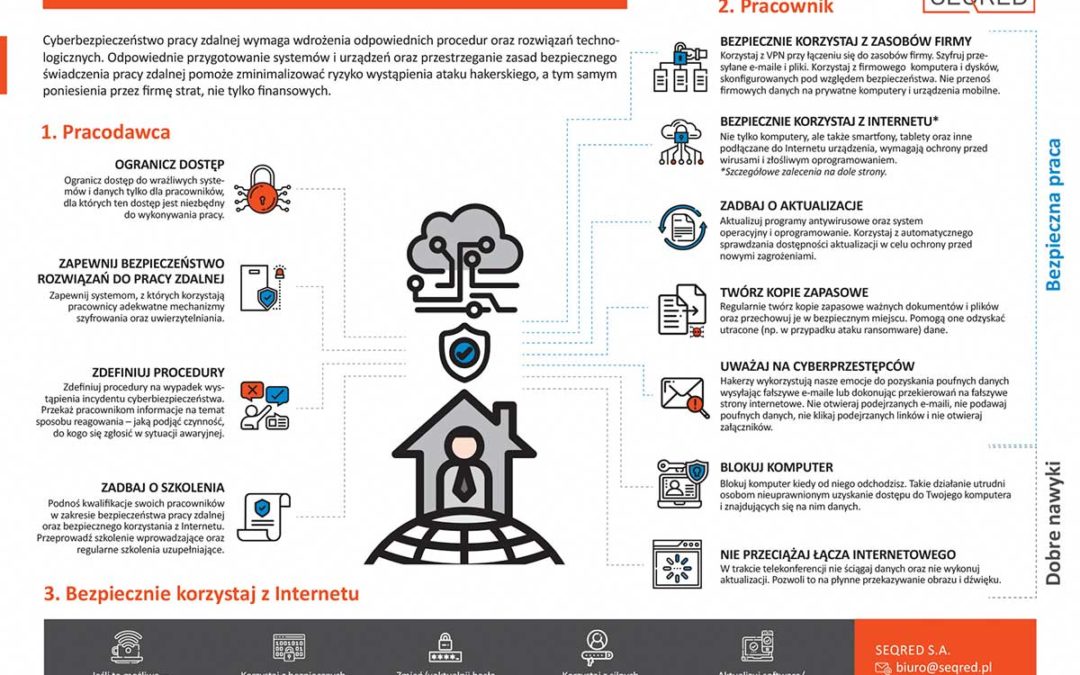

utworzone przez Anna Krukowska | 26 marca 2020 | Bezpieczeństwo IT, Blog

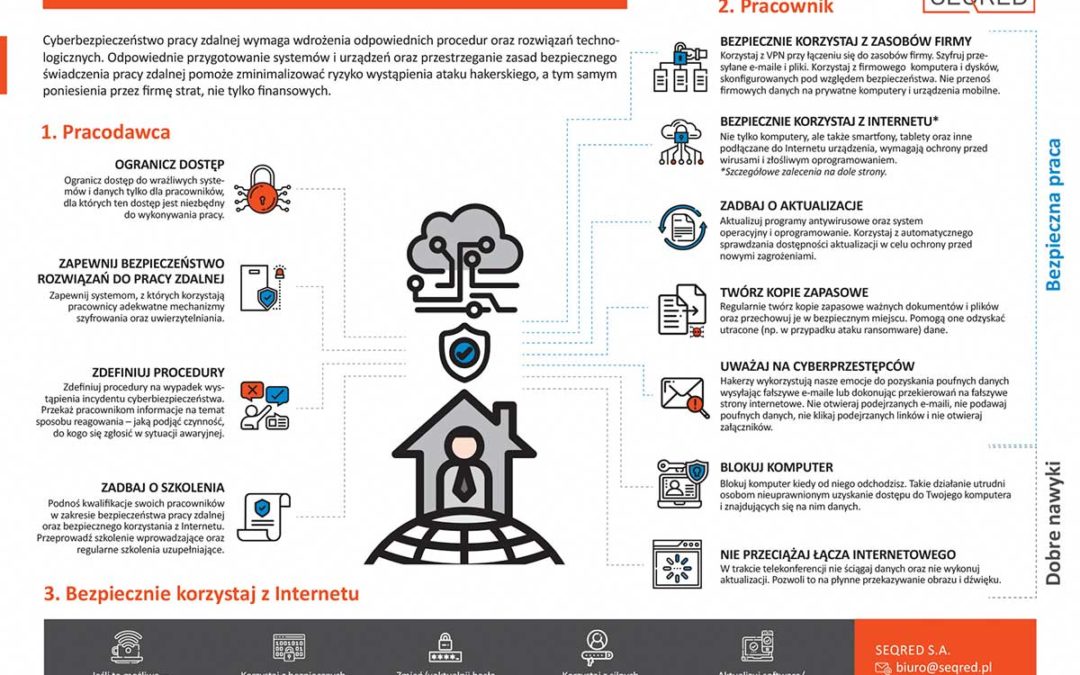

Łukasz Dudkowski Cyberbezpieczeństwo pracy zdalnej wymaga wdrożenia odpowiednich procedur oraz rozwiązań technologicznych. Odpowiednie przygotowanie systemów i urządzeń oraz przestrzeganie zasad bezpiecznego świadczenia pracy zdalnej pomoże zminimalizować...

utworzone przez Anna Krukowska | 18 listopada 2019 | Blog

Seqred Każde kliknięcie przeciętnego użytkownika w Internecie jest przez kogoś śledzone. Śledzą prywatne firmy, administracja państwowa, dostawcy Internetu, a także hakerzy. O ile zbieranie danych przez firmy marketingowe może naruszać naszą prywatność, ale jest...