Źródła zagrożeń, Podatności i Incydenty – część 3

Podatności i warunki predysponujące

Podatności obecne w systemie mogą pochodzić z jego elementów sprzętowych, firmware’u i oprogramowania. Luki te mogą wynikać z różnych czynników, takich jak wady projektowe, błędy programistyczne, błędne konfiguracje, nieodpowiednie utrzymanie, nieefektywna administracja lub interakcje z innymi systemami i sieciami.

Podsumowując, typowe luki w zabezpieczeniach i czynniki leżące u ich podstaw często obserwowane w systemach OT można podzielić na następujące kategorie:

- Podatności w architekturze i projekcie oraz uwarunkowania predysponujące

- Podatności w konfiguracji i utrzymaniu oraz warunki predysponujące

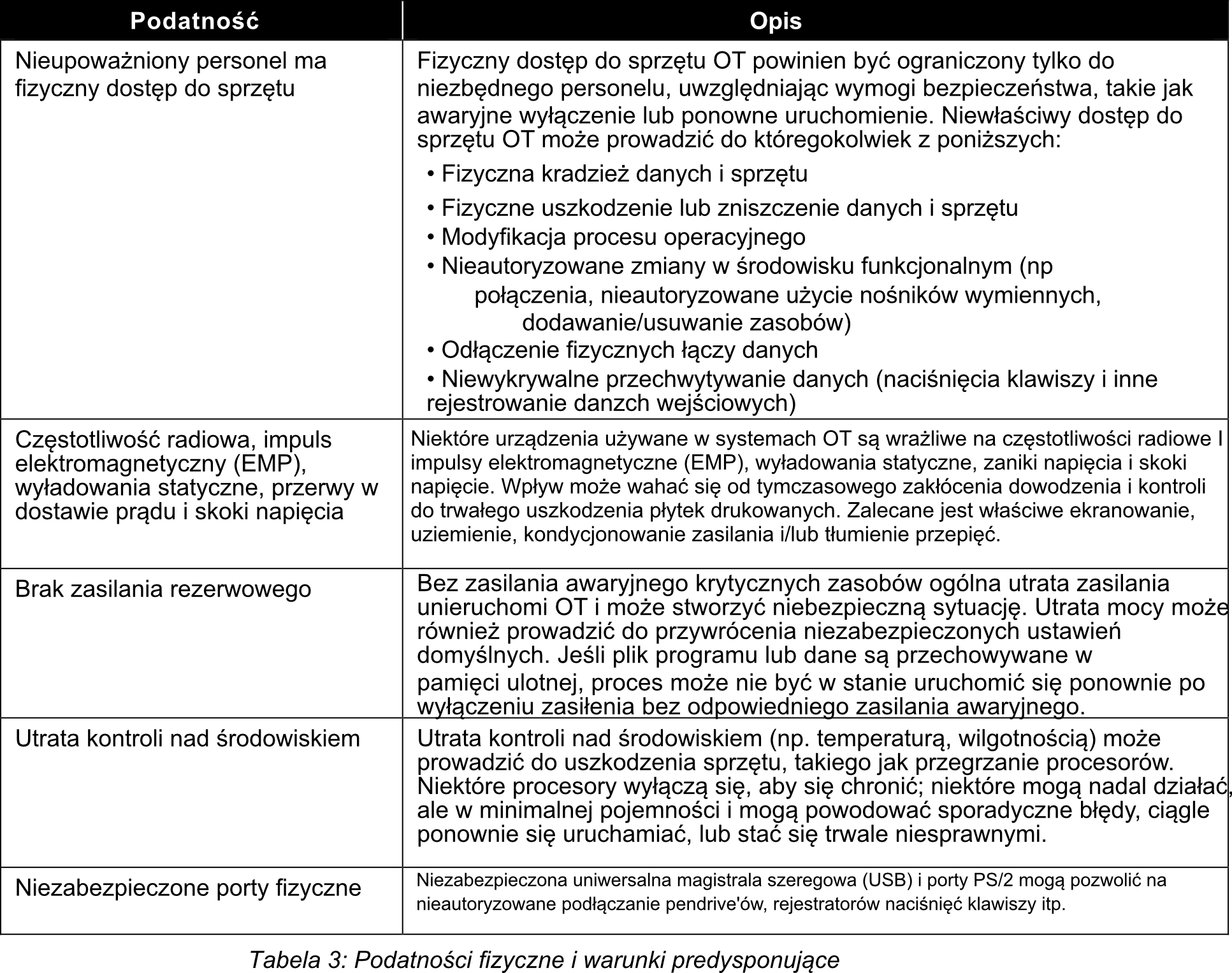

- Podatności fizyczne i warunki predysponujące

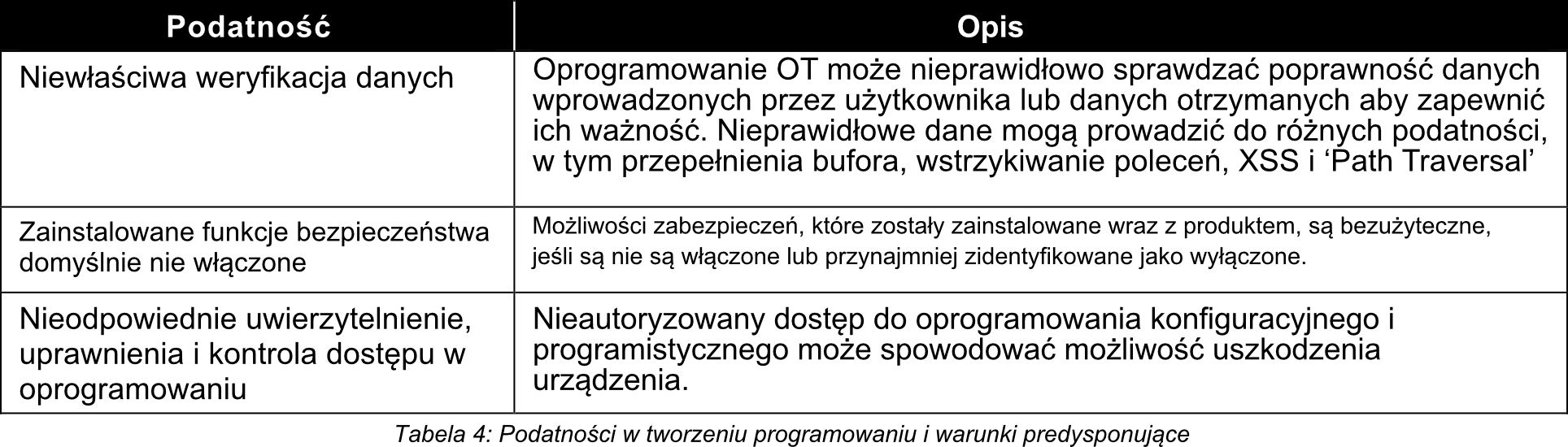

- Podatności w tworzeniu oprogramowania i warunki predysponujące

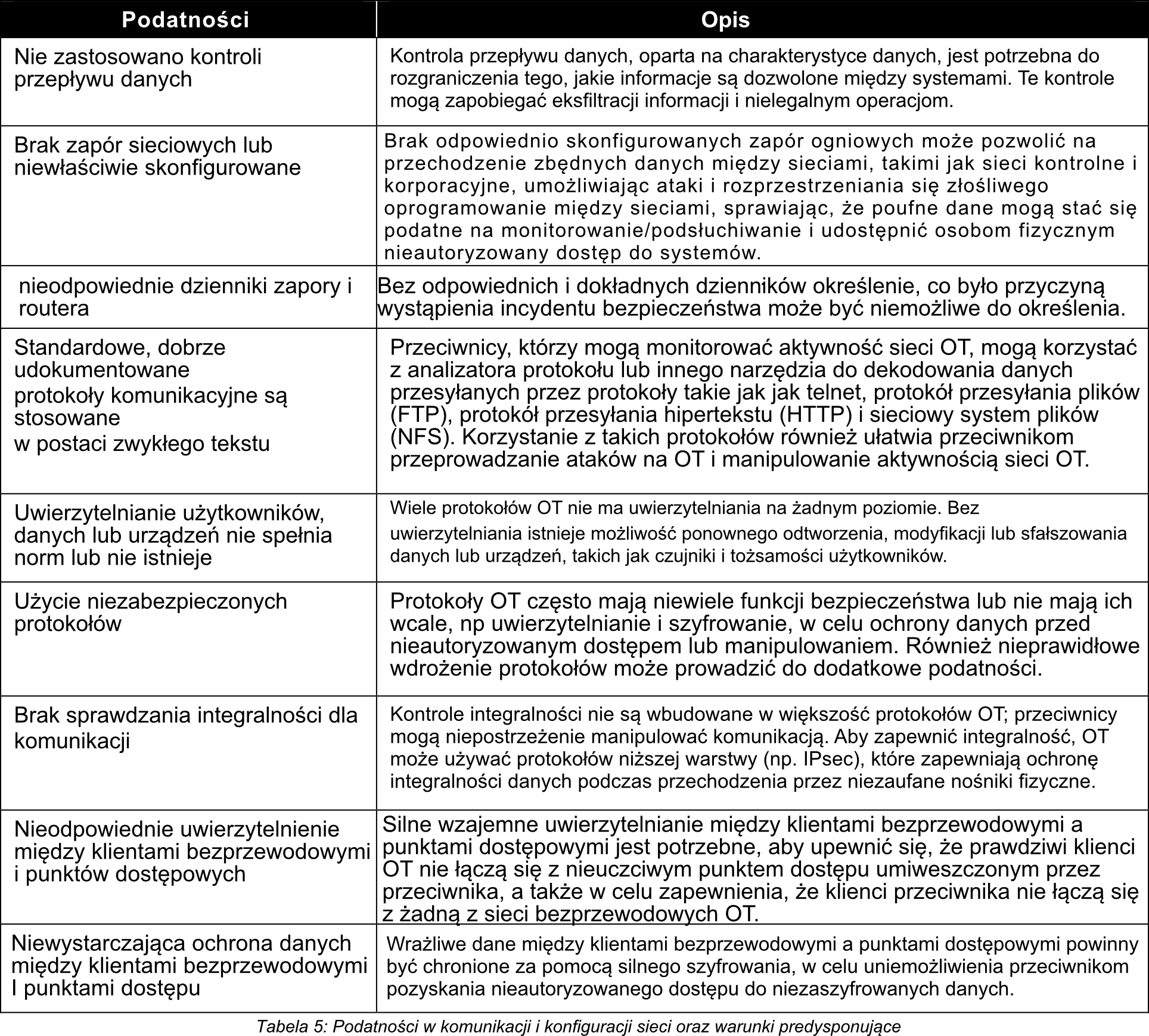

- Podatności w komunikacji i konfiguracji sieci oraz warunki predysponujące

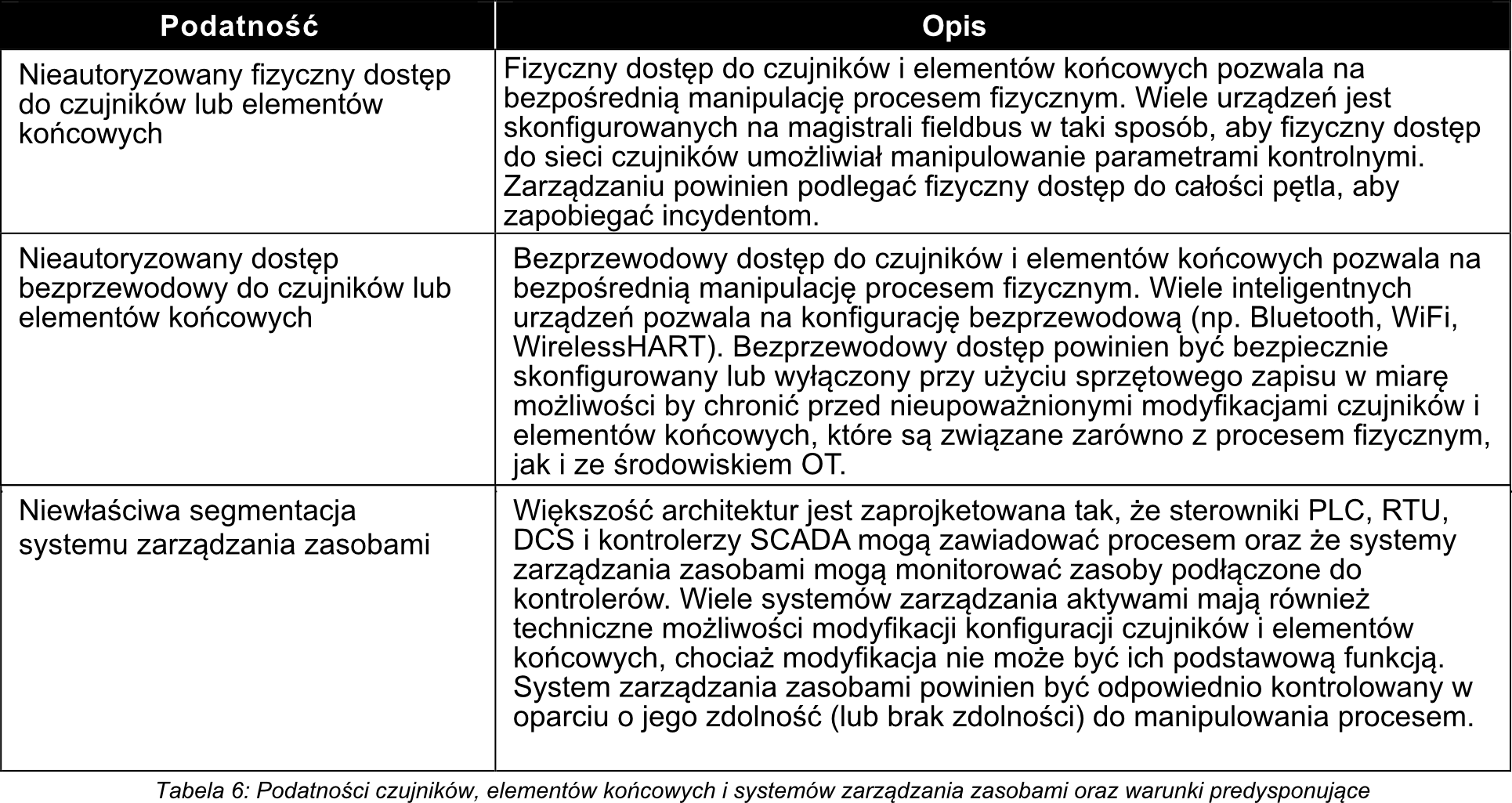

- Podatności w czujniku, elemencie końcowym i zarządzaniu zasobami oraz warunki predysponujące

W zeszłym tygodniu prezentowaliśmy dwie pierwsze kategorie, dziś przedstawione zostaną pozostałe.

Podatności fizyczne i warunki predysponujące

Podatności w tworzeniu oprogramowania i warunki predysponujące

Podatności w komunikacji i konfiguracji sieci oraz warunki predysponujące

Podatności w czujniku, elemencie końcowym i zarządzaniu zasobami oraz warunki predysponujące

0 komentarzy