Źródła zagrożeń, Podatności i Incydenty – część 2

Podatności i warunki predysponujące

Ustawienia bezpieczeństwa muszą zapewniać jasną identyfikację systemów, do których mają zastosowanie. Systemy te mogą się znacznie różnić pod względem wielkości, zakresu i możliwości. W najmniejszym rozmiarze system może odnosić się do pojedynczego produktu lub usługi sprzętowej lub programowej. W szerokim wydaniu napotykamy złożone systemy, systemy systemów i sieci, które zawierają architekturę sprzętową i ramy programowe, w tym ramy aplikacji, w celu wspierania operacji. Aby skutecznie zastosować środki kontroli bezpieczeństwa, organizacja może zdecydować się na wyznaczenie stref bezpieczeństwa, które obejmują wszystkie systemy w jej obrębie.

Podatności wewnątrz systemu mogą wynikać z jego sprzętu, oprogramowania układowego i komponentów oprogramowania. Podatności te mogą wynikać z wad projektowych, błędów programistycznych, błędnych konfiguracji, nieodpowiedniej konserwacji, złej administracji lub połączeń z innymi systemami i sieciami. SP 800-53 i nakładka OT zawierają liczne elementy sterujące, które eliminują te podatności.

Dodatkowo komponenty pomocnicze wspierające systemy OT również mogą posiadać podatności. Poniższa sekcja koncentruje się na podzbiorze podatności, które mogą potencjalnie wpływać na procesy fizyczne.

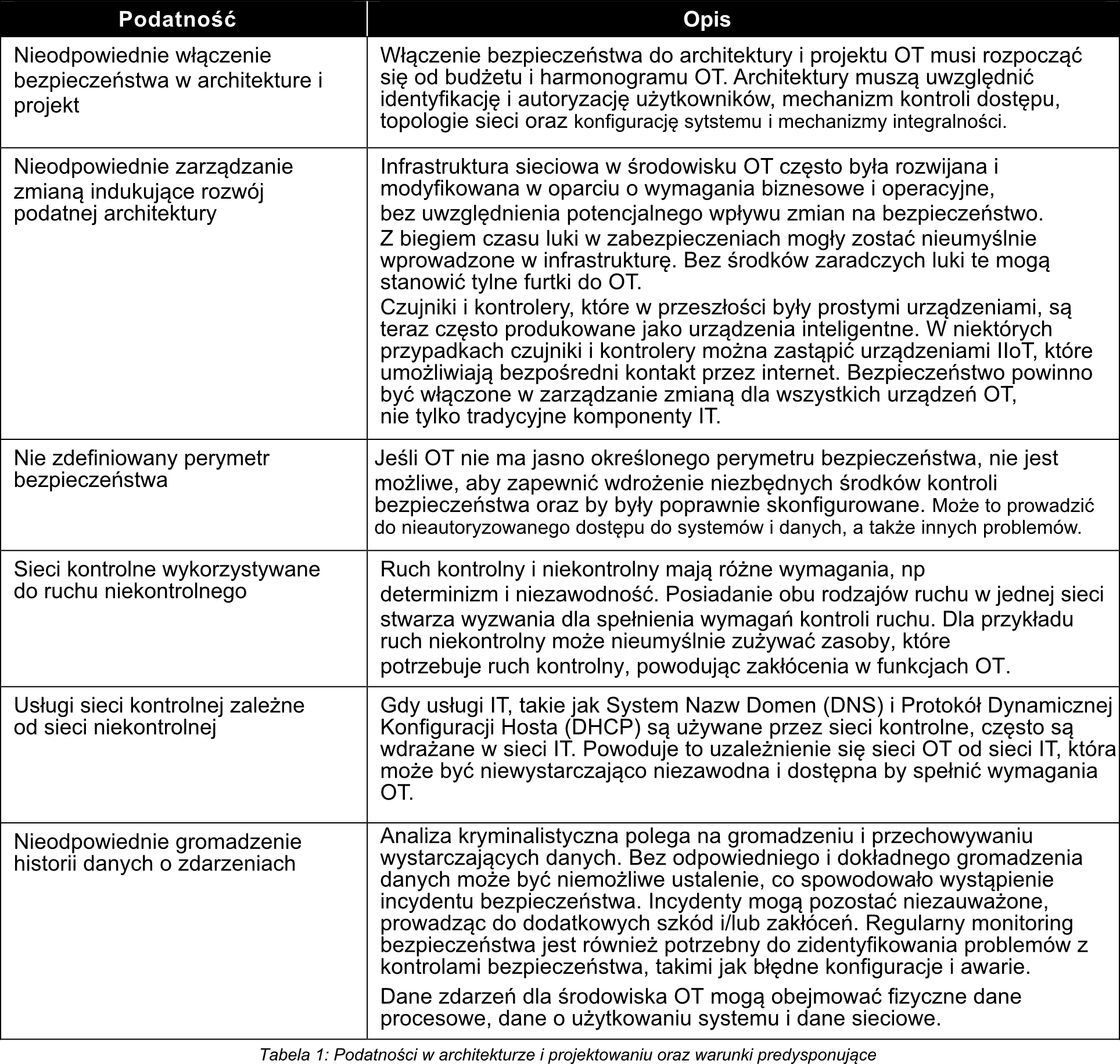

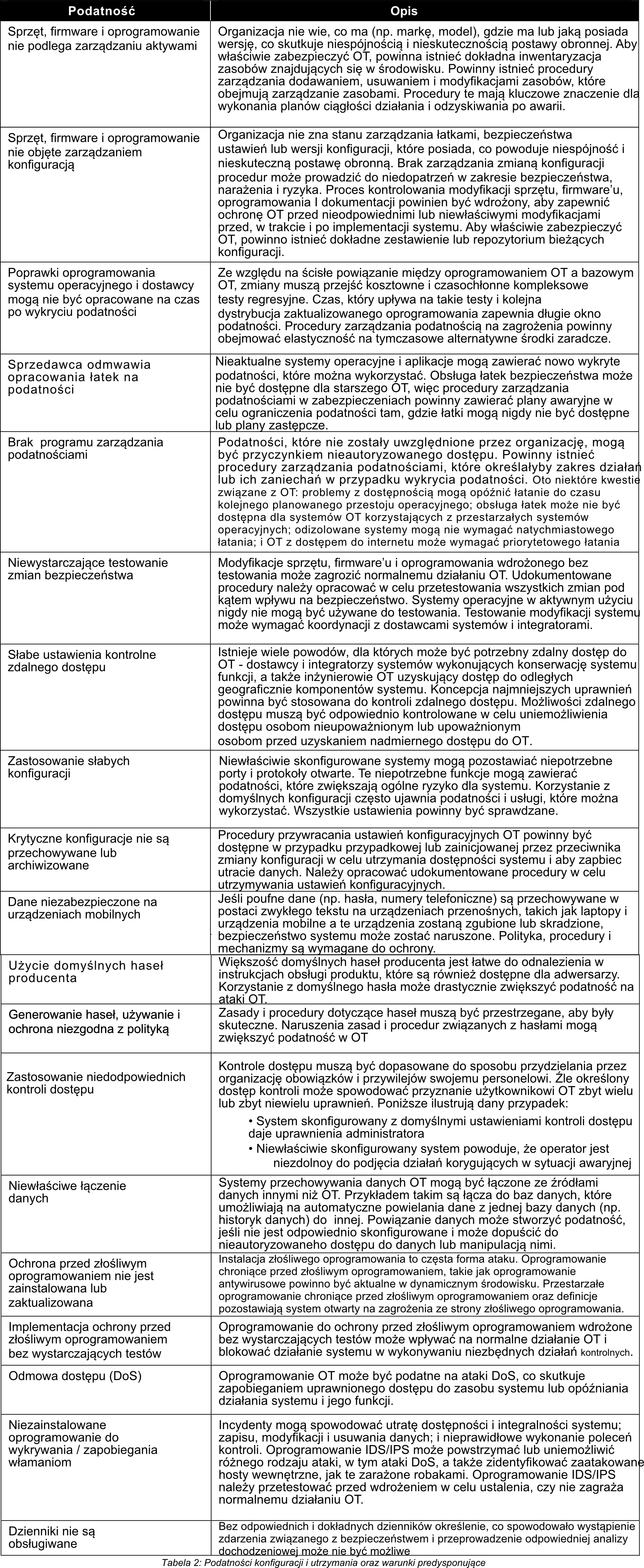

Podsumowując, potencjalne podatności i warunki predysponujące powszechnie spotykane w systemach OT można podzielić na następujące grupy:

- Podatności w architekturze i projekcie oraz uwarunkowania predysponujące

- Podatności w konfiguracji i utrzymaniu oraz warunki predysponujące

- Fizyczne podatności i warunki predysponujące

- Podatności w tworzeniu oprogramowania i warunki predysponujące

- Podatności w komunikacji i konfiguracji sieci oraz warunki predysponujące

- Podatności w czujniku, elemencie końcowym i zarządzaniu zasobami oraz warunki predysponujące

Podatności w architekturze i projekcie oraz uwarunkowania predysponujące

Podatności w konfiguracji i utrzymaniu oraz warunki predysponujące

Aby przeczytać o pozostałych kategoriach podatności i ich uwarunkowaniach, zapraszamy na nasz blog w przyszłym tygodniu.

0 komentarzy