Źródła zagrożeń, Podatności i Incydenty – część 1

Do opisania wzajemnie powiązanych koncepcji zagrożenia, źródła zagrożenia, zdarzenia zagrożenia i incydentu używa się kilku terminów. Zagrożeniem jest jakakolwiek okoliczność lub zdarzenie, które może mieć negatywny wpływ na działalność organizacji (w tym misję, funkcje, wizerunek lub reputację), aktywa organizacji, osoby, inne organizacje lub państwo za pośrednictwem systemu informatycznego poprzez nieautoryzowany dostęp, zniszczenie, ujawnienie, modyfikację informacji i/lub odmowę usługi. Zagrożenia mają jakiś cel lub metodę, która może wykorzystać podatność w sposób zamierzony lub niezamierzony. Ten zamiar lub metoda jest określana jako źródło zagrożenia. Podatność w zabezpieczeniach to słabość systemu informatycznego (w tym OT), procedur bezpieczeństwa systemu, kontroli wewnętrznej lub implementacji, która może zostać wykorzystana lub uruchomiona przez źródło zagrożenia. Zdarzenie zagrażające to zdarzenie lub sytuacja, która może spowodować niepożądane konsekwencje lub wpływ. Gdy wystąpi zdarzenie zagrożenia, staje się ono incydentem, który faktycznie lub potencjalnie zagraża poufności, integralności lub dostępności systemu informatycznego lub informacji, które system przetwarza, przechowuje lub przesyła, lub który stanowi naruszenie lub bezpośrednie zagrożenie naruszenia zasad bezpieczeństwa, procedury bezpieczeństwa lub zasady dopuszczalnego użytkowania.

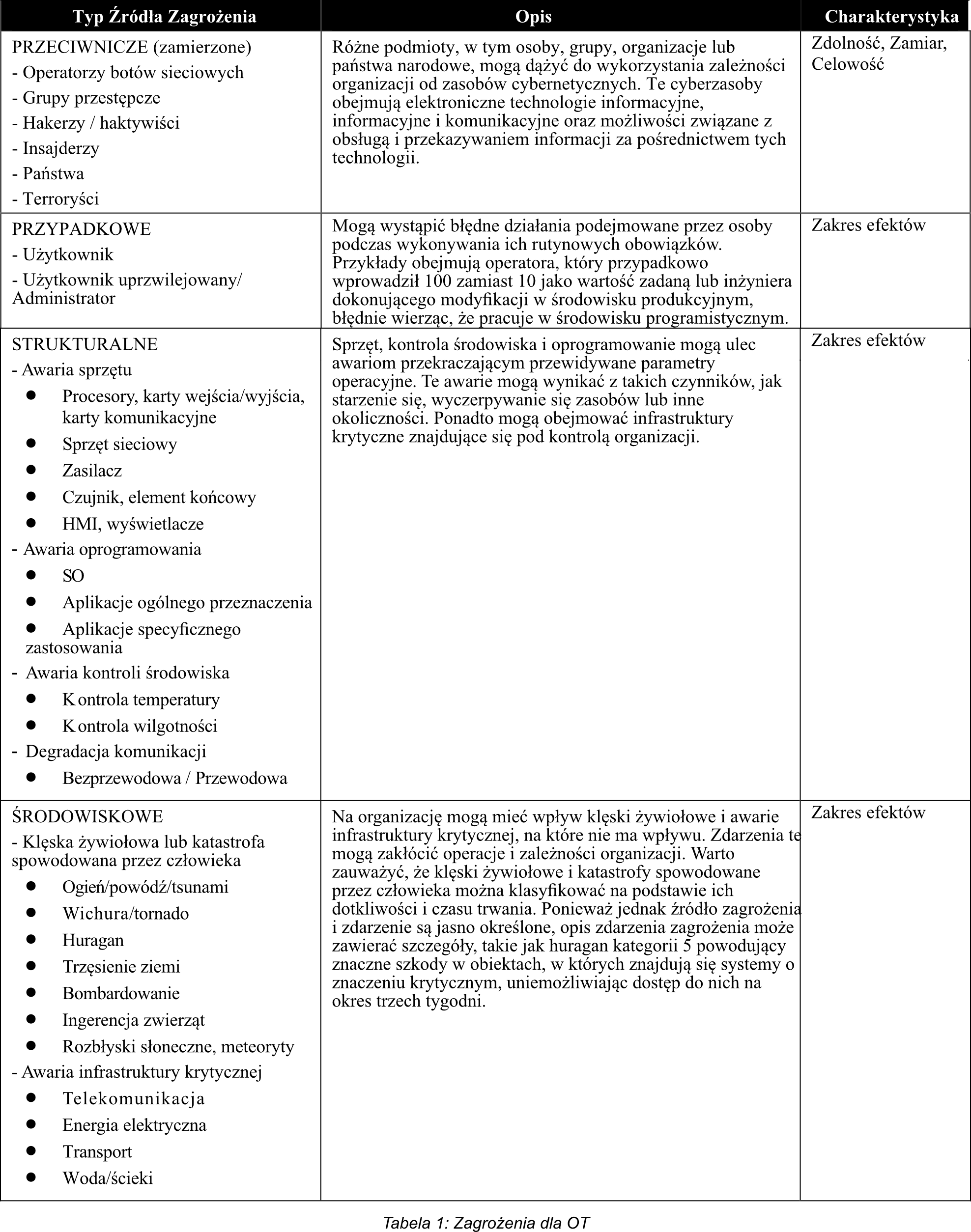

Źródła zagrożeń

Systemy OT są narażone na wiele potencjalnych zagrożeń pochodzących z różnych źródeł, które można sklasyfikować jako przeciwnicze, przypadkowe, strukturalne lub środowiskowe. Te różnorodne źródła zagrożeń muszą zostać włączone do ogólnej strategii zarządzania ryzykiem. Zrozumienie natury każdego źródła zagrożenia jest niezbędne do skutecznego zdefiniowania i wdrożenia odpowiednich środków ochronnych.

Na przykład zdarzenia środowiskowe, takie jak powodzie lub trzęsienia ziemi, są nam ogólnie znane, ale ich wpływ może się znacznie różnić pod względem dotkliwości, częstotliwości i potencjału zaostrzenia innych powiązanych ze sobą incydentów. Z drugiej strony zagrożenia przeciwnicze są uzależnione od zasobów dostępnych dla adwersarzy oraz odkrycia nieznanych wcześniej podatności lub metod ataku.

Aby zapewnić bezpieczeństwo systemów OT, niezbędna jest wszechstronna ocena i reagowanie na zagrożenia pochodzące z różnych źródeł. Wiąże się to z opracowaniem kompleksowego zrozumienia każdego źródła zagrożenia i odpowiednim wdrożeniem odpowiednich środków ochronnych. W ten sposób organizacje mogą ograniczać ryzyko i zwiększać odporność swojej infrastruktury OT.

Podatności i warunki predysponujące

Podatności odnoszą się do słabości obecnych w systemach informatycznych, procedurach systemowych, kontrolach lub implementacjach, które mogą zostać wykorzystane przez potencjalne zagrożenia. Z drugiej strony warunki predysponujące to cechy organizacji, misji/procesów biznesowych, architektury lub systemów informatycznych, które przyczyniają się do prawdopodobieństwa wystąpienia zdarzenia zagrożenia. Kolejność, w jakiej wymienione są podatności i warunki predysponujące, nie wskazuje na priorytet pod względem prawdopodobieństwa lub dotkliwości. Należy zauważyć, że podana lista luk w zabezpieczeniach i warunków predysponujących nie jest wyczerpująca i nie wszystkie środowiska OT muszą wykazywać te problemy.

Podatności i warunki predysponujące są kategoryzowane na podstawie ich istnienia w politykach i procedurach organizacji lub na podstawie niedoskonałości mechanizmów bezpieczeństwa w systemie. Zrozumienie pochodzenia podatności i warunków predysponujących może pomóc w określeniu najskuteczniejszych strategii łagodzenia skutków. Możliwe, że głębsza analiza może ujawnić, że niektóre przyczyny mogą wykazywać wiele objawów, a niektóre objawy mogą wynikać z więcej niż jednej przyczyny.

Podczas gdy niektóre podatności i warunki predysponujące można złagodzić, inne można zaakceptować i kontrolować jedynie za pomocą odpowiednich środków zaradczych, co skutkuje ryzykiem szczątkowym w środowisku OT. Na przykład niektóre zasady i procedury mogą zostać zmodyfikowane w ramach akceptowalnego poziomu wysiłku, podczas gdy dodatkowe zasady i procedury mogą wymagać wdrożenia w celu szybkiego rozwiązania innych problemów.

Jeśli chodzi o produkty i usługi nabywane ze źródeł zewnętrznych, organizacja ma ograniczoną bezpośrednią kontrolę nad występującymi podatnościami. Na zmiany w tych obszarach często wpływają siły rynkowe, co może być podejściem powolnym i pośrednim. Zamiast tego organizacja może zdecydować się na modyfikację warunków predysponujących, aby zmniejszyć prawdopodobieństwo wykorzystania podatności systemowych.

Podatności w zasadach i procedurach oraz warunki predysponujące

Podatności i warunki predysponujące często przedostają się do środowiska OT z powodu nieodpowiednich lub nieistniejących zasad bezpieczeństwa. Obejmuje to brak odpowiedniej dokumentacji, przewodników wdrożeniowych (takich jak procedury) oraz egzekwowania środków bezpieczeństwa. Wsparcie kierownictwa jest kluczowe, ponieważ stanowi podstawę każdego skutecznego programu bezpieczeństwa. Ustanawiając i egzekwując zasady bezpieczeństwa, organizacje mogą minimalizować podatności, nakazując odpowiednie postępowanie.

Pisemne zasady i procedury służą jako podstawowe mechanizmy informowania personelu i interesariuszy o decyzjach organizacji dotyczących zachowań korzystnych dla organizacji. Z edukacyjnego punktu widzenia zasady dostarczają wskazówek i instrukcji, które pomagają zmniejszyć podatności. Egzekwowanie jest kluczowym uzupełnieniem zasad, ponieważ motywuje osoby do przestrzegania oczekiwanych protokołów. Niezgodność z zasadami i procedurami zwykle skutkuje różnymi formami działań naprawczych. Zasady powinny wyraźnie określać konsekwencje dla osób lub organizacji, które nie zastosują się do nich.

Krajobraz polityki i procedur jest często złożony i obejmuje prawa, regulacje, nakładające się jurysdykcje, strefy wpływów, czynniki ekonomiczne, zwyczaje i względy historyczne. W większych przedsiębiorstwach często istnieją jednostki organizacyjne, które powinny współpracować w celu zminimalizowania podatności. Zarządzanie zakresem i hierarchicznymi relacjami między zasadami i procedurami ma zasadnicze znaczenie dla maksymalizacji ich skuteczności.

0 komentarzy