Zastosowanie ‘Defense in Depth’ w Rozproszonych Systemach Sterowania

Zastosowanie strategii ‘Defense in Depth’ jest wysoce korzystne w środowiskach technologii operacyjnych (Operational Technology, OT), ponieważ umożliwia skupienie się na zabezpieczaniu kluczowych funkcji. Zasady ‘Defense in Depth’ są elastyczne i mogą być skutecznie wdrożone w różnych środowiskach OT, takich jak systemy sterowania przemysłowego (Industrial Control Systems, ICS), SCADA (Supervisory Control and Data Acquisition), Internet Rzeczy (Internet of Things, IoT), przemysłowy Internet Rzeczy (Industrial Internet of Things, IIoT) oraz środowiska hybrydowe. Ta elastyczność zapewnia organizacjom możliwość dostosowania środków obronnych do konkretnych wymagań i złożoności ich systemów OT, umożliwiając kompleksową ochronę przed potencjalnymi zagrożeniami.

W kształtowaniu projektu systemu OT kluczową rolę odgrywa kilka czynników, w tym wymagania dotyczące sterowania, protokoły komunikacyjne, niezawodność systemu i redundancja. Te czynniki decydują o wyborze topologii, takiej jak SCADA, Rozproszone Systemy Sterowania (Distributed Control System – DCS) lub opartej na kontrolerach programowalnych (Programmable Logic Controller, PLC). Wybór odpowiedniej topologii jest istotny, ponieważ bezpośrednio wpływa na funkcjonalność, wydajność i ogólną efektywność operacyjną systemu.

Rozproszony System Sterowania (Distributed Control Systems – DCS)

Rozproszone Systemy Sterowania (DCS) są szeroko stosowane w różnych branżach, takich jak rafinerie ropy, oczyszczalnie wody i ścieków, wytwarzania energii elektrycznej, produkcji chemicznej, produkcji samochodów oraz wyrobie farmaceutyków. Te systemy pełnią rolę architektury sterowania, nadzorującej systemy produkcyjne w określonym obszarze geograficznym. DCS zazwyczaj obejmują systemy kontroli procesowej lub kontroli elementów poufnych.

DCS integruje wiele wzajemnie połączonych podsystemów, zarządzanych przez poziom nadzoru kontrolnego, odpowiedzialny za monitorowanie skomplikowanych procesów lokalnych. Skoncentrowana pętla kontroli nadzorczej pośredniczy w grupie kontrolerów lokalnych, których wspólnym zadaniem jest realizacja całego procesu produkcyjnego. W celu osiągnięcia kontroli nad produktem i procesem, stosowane są pętle kontroli zwrotnej lub wstecznej, automatycznie utrzymujące kluczowe parametry wokół pożądanych wartości. Kontrolery procesu lub zaawansowane programowalne sterowniki logiczne (PLC) wykorzystywane są do zadań wymagających zapewnienia pożądanej tolerancji i tempa samokorekty podczas zakłóceń procesu. Modularyzacja systemu produkcyjnego w ramach DCS zmniejsza wpływ pojedynczej awarii na cały system. W nowoczesnych systemach DCS współpracuje z korporacyjnymi sieciami przedsiębiorstwa, zapewniając operacjom biznesowym (IT) widoczność aktywności produkcyjnych (OT).

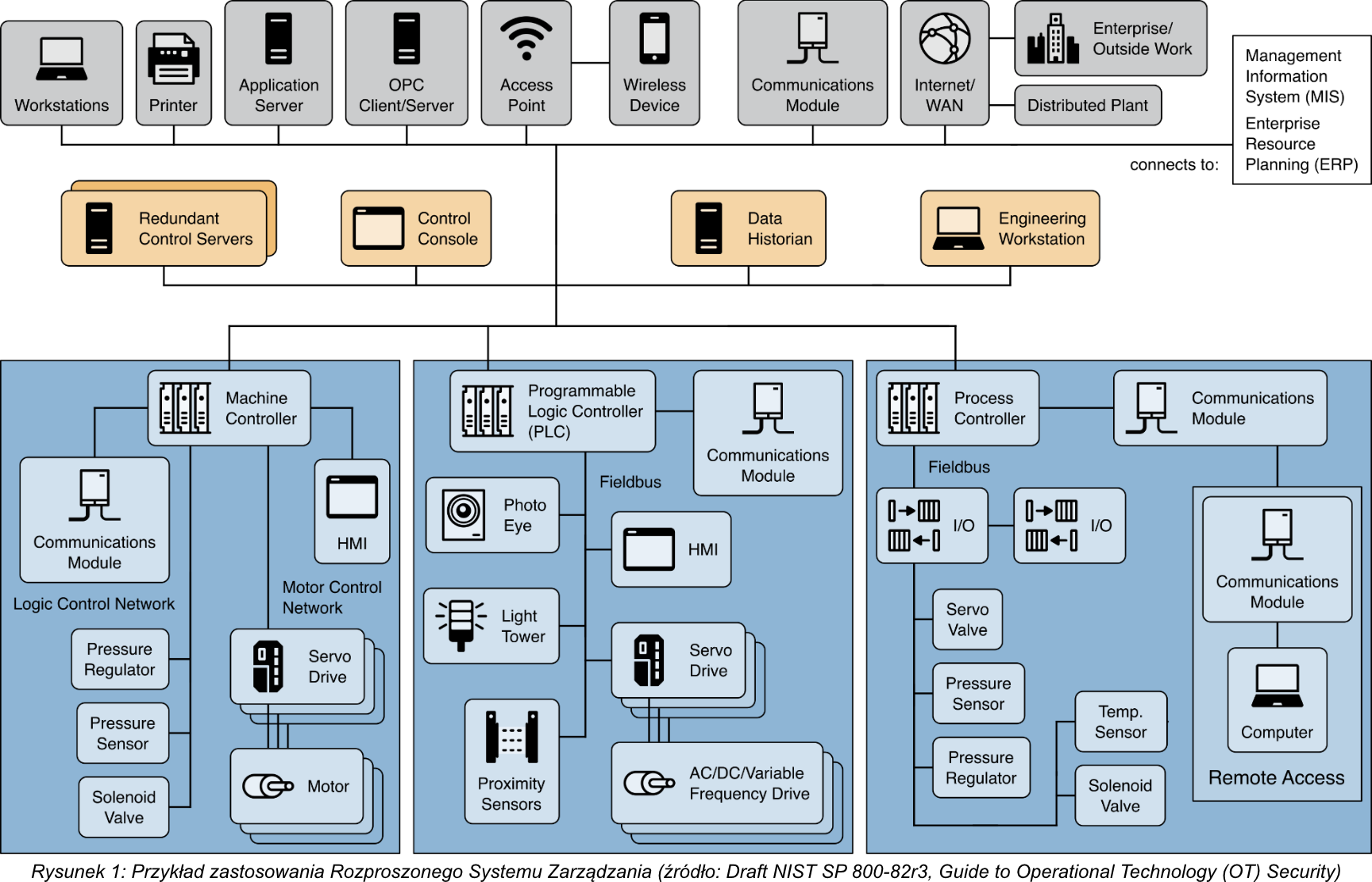

Rysunek 1 przedstawia przykład implementacji systemu DCS, prezentując jego składniki i ogólną konfigurację. DCS obejmuje cały zakład, od procesów produkcyjnych na najniższym poziomie po warstwę korporacyjną przedsiębiorstwa. Kontroler nadzorczy (serwer kontrolny) komunikuje się z podporządkowanymi urządzeniami za pośrednictwem sieci kontrolnej. Nadzorca (Superwizor) wysyła wartości zadane i zbiera dane z rozproszonych kontrolerów polowych, podczas gdy kontrolery rozproszone regulują działanie urządzeń procesowych na podstawie poleceń serwera kontrolnego i informacji zwrotnych z czujników.

Przykład pokazuje również różne polowe urządzenia kontrolne w systemie DCS. Urządzenia te obejmują kontrolery maszyn, PLC i kontrolery procesu. Kontroler maszyny komunikuje się z czujnikami i siłownikami za pomocą okablowania punkt-punkt, podczas gdy inne urządzenia polowe wykorzystują sieci fieldbus do łączenia się z czujnikami i siłownikami procesowymi. Sieci fieldbus eliminują potrzebę indywidualnego okablowania punkt-punkt, oferując funkcjonalność poza kontrolą, umożliwiają diagnozowanie urządzeń polowych i mogą wykonywać algorytmy kontrolne w ramach samej sieci fieldbus. Powszechnie stosowane protokoły komunikacyjne przemysłowe, takie jak Modbus i Fieldbus, są często używane w sieciach kontrolnych i sieciach fieldbus.

Oprócz pętli kontroli nadzorczej i poziomu kontroli na poziomie urządzeń polowych, w DCS mogą istnieć poziomy kontroli pośredniej. Na przykład, w DCS sterującym zakładem produkcji elementów poufnych, każda komórka w zakładzie może mieć nadzorcę poziomu pośredniego. Ten nadzorca (superwizor) nadzoruje komórkę produkcyjną składającą się z kontrolera maszyny i kontrolera robota, odpowiedzialnych za przetwarzanie części i obsługę surowców i gotowych produktów. Wielokrotne komórki zarządzane przez kontrolery na poziomie końcowym mogą działać w ramach głównej pętli kontroli nadzorczej DCS.

Zastosowanie ‘Defense in Depth’

Zakładając, że organizacja już zadbała o warstwę 1 – Zarządzanie Bezpieczeństwem oraz warstwę 2 – Bezpieczeństwo Fizyczne, teraz skupiamy się na warstwie 3 – Bezpieczeństwo Sieciowe. W tej warstwie istotne jest, aby organizacja zintegrowała następujące możliwości w swojej architekturze bezpieczeństwa:

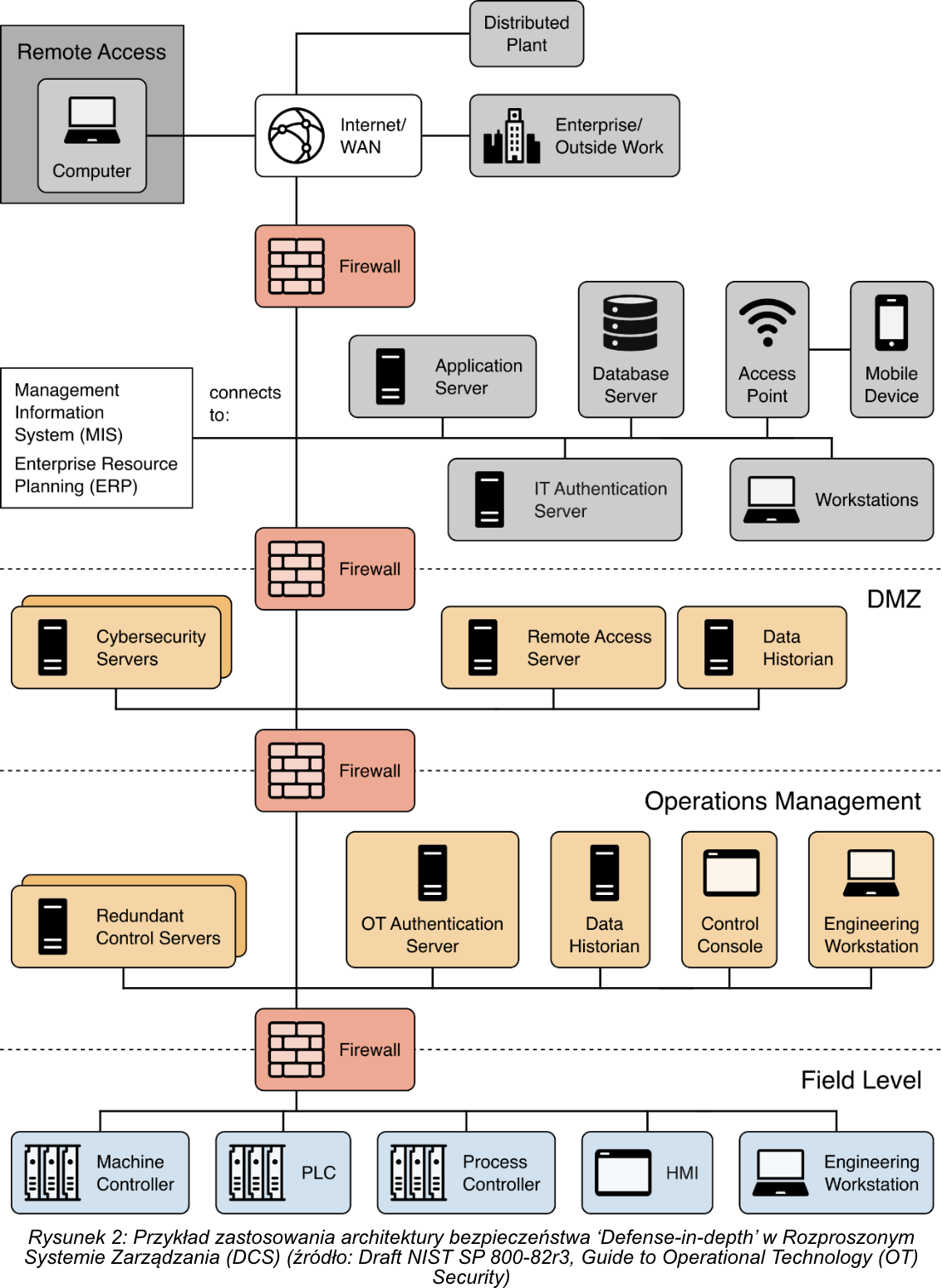

- Aby skutecznie wdrożyć strategię ‘Defense in Depth’, zaleca się podział sieci na odrębne poziomy lub strefy. W tym konkretnym przykładzie, urządzenia są podzielone na różne poziomy na podstawie ich konkretnych funkcji. Poziom Pola obejmuje urządzenia typowo znajdujące się na poziomach 0, 1 i 2 modelu Purdue. Urządzenia te bezpośrednio uczestniczą w procesach operacyjnych. Poziom Zarządzania Operacjami składa się z urządzeń odpowiedzialnych za monitorowanie i zarządzanie urządzeniami na poziomie pola, w tym komponentami na poziomie 3 modelu Purdue. Strefa DMZ (Strefa Zdemilitaryzowana) obejmuje urządzenia ułatwiające komunikację i połączenie między poziomem zarządzania operacjami (IT) a poziomem przedsiębiorstwa (OT). Pełni ona rolę mostu między tymi dwoma poziomami.

Dodatkowo, organizacje powinny ocenić, czy konieczne są dodatkowe segmenty sieciowe dla systemów bezpieczeństwa, takich jak monitorowanie fizyczne i kontrole dostępu, drzwi, bramy, kamery, usługi głosowe przez protokół IP (VoIP) oraz czytniki kart dostępu. Ta ocena pomaga określić, czy należy utworzyć oddzielne segmenty sieciowe, aby spełnić określone wymagania dotyczące bezpieczeństwa. Segmentacja sieci jest kluczowym krokiem we wdrożeniu solidnej strategii ‘Defense in Depth’. Umożliwia ona wzmocnienie ochrony poprzez ograniczenie nieautoryzowanego dostępu, łagodzenie ryzyka oraz zapewnienie warstwowego podejścia do bezpieczeństwa w infrastrukturze sieciowej.

- W celu regulowania i nadzorowania komunikacji między różnymi poziomami, stosuje się urządzenia graniczne, takie jak firewall’e, które specjalnie zaprojektowane dla środowisk przemysłowych, często wdrażane są między poziomami pola a zarządzaniem operacjami. Pełnią one wiele funkcji, w tym obsługę protokołów specyficznych dla technologii operacyjnej oraz umożliwiają urządzeniom efektywne działanie w trudnych warunkach środowiskowych.

Należy ustanowić rygorystyczne zasady regulujące zarówno komunikację przychodzącą, jak i wychodzącą, aby zapewnić, że między sąsiadującymi poziomami występują tylko autoryzowane interakcje. Poprzez określanie i egzekwowanie tych zasad, organizacje mogą kontrolować i zabezpieczać przepływ danych i informacji w środowisku technologii operacyjnej. To proaktywne podejście wzmacnia ogólny stan bezpieczeństwa i minimalizuje ryzyko nieautoryzowanego dostępu lub działań szkodliwych.

- Aby wyznaczyć wyraźną granicę między środowiskiem technologii operacyjnej (OT) a siecią przedsiębiorstwa, zaleca się wdrożenie strefy zdemilitaryzowanej (DMZ). Ta strefa DMZ działa jako strefa buforowa, zapewniając, że wszelka komunikacja między poziomem przedsiębiorstwa a poziomem zarządzania operacjami przechodzi przez wyznaczone usługi w obrębie strefy DMZ.

Ponieważ strefa DMZ jest połączona z zewnętrznymi środowiskami, monitorowanie i ochrona usług w obrębie strefy DMZ staje się kluczowe. Jest to konieczne w celu zapobieżenia nieautoryzowanego przeniknięcia do strefy DMZ, która potencjalnie umożliwiłoby atakującym niezauważone przeniknięcie do środowiska OT. Poprzez dokładne monitorowanie i wzmocnienie usług w obrębie strefy DMZ, organizacje mogą skutecznie ograniczyć ryzyko nieautoryzowanego dostępu oraz utrzymać integralność i bezpieczeństwo swoich systemów OT.

- Przedstawiony diagram architektury bezpieczeństwa obrazuje obecność serwera uwierzytelniania IT znajdującego się w sieci przedsiębiorstwa. Ten serwer jest odpowiedzialny za uwierzytelnianie użytkowników w sieci przedsiębiorstwa. Ponadto, istnieje odrębny serwer uwierzytelniania OT, który znajduje się w sieci zarządzania operacjami i jest specjalnie zaprojektowany do uwierzytelniania użytkowników OT.

Organizacje powinny ocenić, czy to podejście jest zgodne z ich wymaganiami dotyczącymi bezpieczeństwa. Wdrożenie odrębnych serwerów uwierzytelniania dla użytkowników IT i OT może przynieść korzyści w zakresie rozdzielenia, zapewniając, że każda sieć działa na własnej infrastrukturze uwierzytelniania. To podejście wzmacnia bezpieczeństwo i zmniejsza ryzyko nieautoryzowanego dostępu lub kompromitacji między środowiskami IT i OT. Przy uwzględnieniu tego podejścia organizacje mogą wzmocnić ogólny stan bezpieczeństwa i skutecznie zarządzać kontrolami dostępu dla użytkowników zarówno IT, jak i OT.

W kontekście warstwy 4 – Bezpieczeństwo sprzętu i warstwy 5 – Bezpieczeństwo oprogramowania, zaleca się, aby organizacje wdrożyły zasadę najmniejszej funkcjonalności we wszystkich urządzeniach w polu, zarządzaniu operacjami i strefie DMZ. To podejście polega na zapewnieniu, że aplikacje i urządzenia są utwardzone poprzez identyfikację i wyłączenie wszystkich zbędnych funkcji, oprogramowania lub portów na tych urządzeniach.

Na przykład, niektóre nowsze modele PLC lub interfejsy człowiek-maszyna (HMI) mogą mieć dodatkowe usługi, takie jak serwery internetowe lub serwery SSH. Jeśli te usługi nie są aktywnie wykorzystywane, zaleca się ich wyłączenie wraz z powiązanymi portami TCP/UDP. Poprzez wyłączanie niepotrzebnej funkcjonalności, organizacje mogą zminimalizować potencjalną powierzchnię ataku i zmniejszyć ryzyko nieautoryzowanego dostępu lub wykorzystania.

Zasada najmniejszej funkcjonalności promuje proaktywne podejście do bezpieczeństwa, w którym funkcje są włączane tylko wtedy, gdy są potrzebne, zapewniając, że urządzenia i aplikacje są utwardzone i skonfigurowane w sposób bezpieczny i optymalny. Ta praktyka znacząco przyczynia się do ogólnego stanu bezpieczeństwa środowiska OT.

Środowisko Operacyjne (OT) z Przemysłowym Internetm Rzeczy (IIoT) oparte o strukturę DCS/PLC

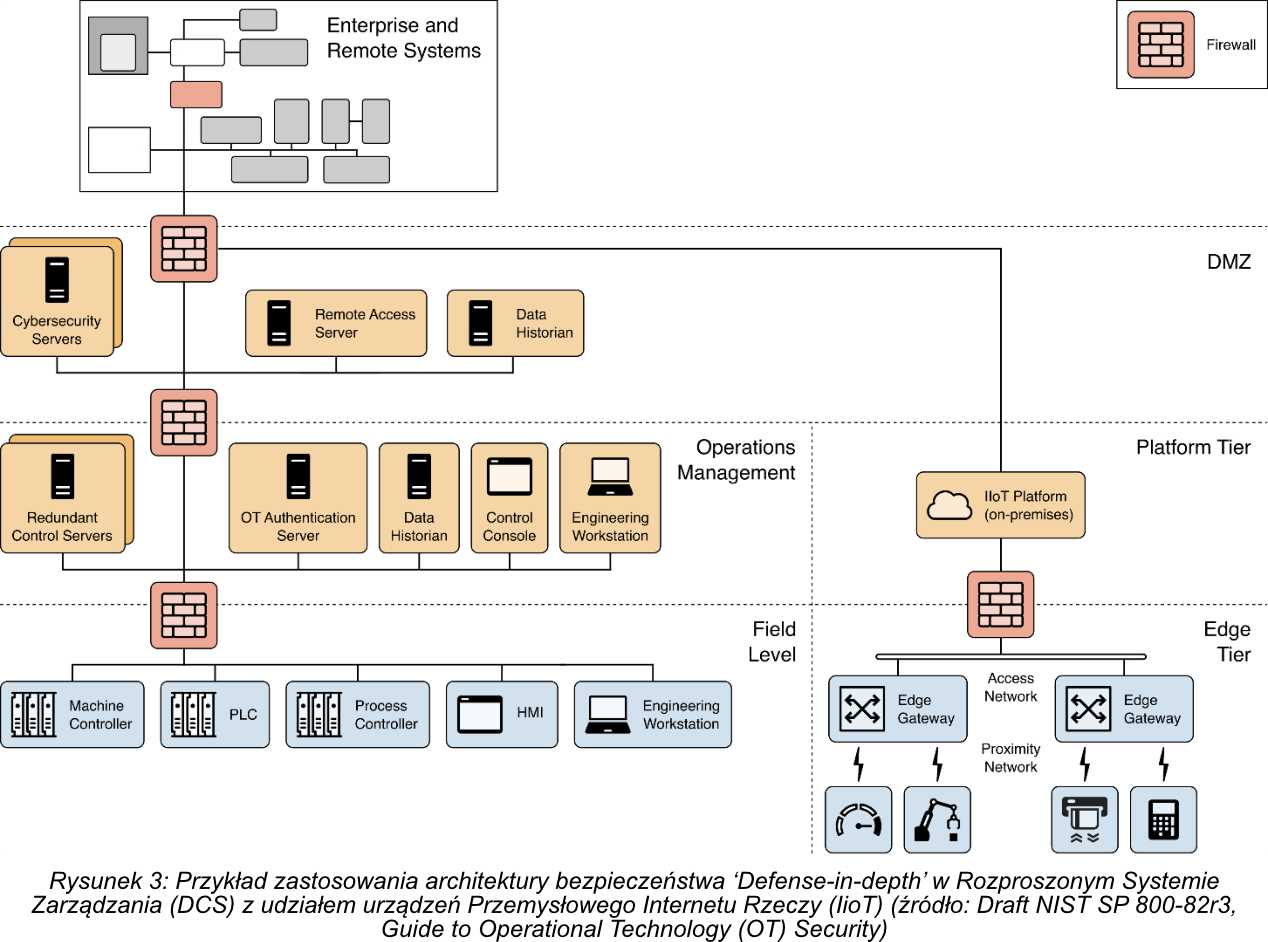

Rysunek 3 przedstawia uproszczoną reprezentację implementacji architektury bezpieczeństwa dla systemu DCS, obejmującego dodatkowe urządzenia IIoT, wykorzystujące lokalną platformę IIoT do umożliwienia możliwości obliczeniowych. Przykład ten ilustruje oddzielenie segmentów sieciowych w celu dostosowania się do specyficznych komponentów komunikacyjnych i architektonicznych związanych z IIoT.

Aby ułatwić komunikację, warstwa platformy IIoT jest połączona z zaporą graniczną DMZ, co pozwala organizacjom określić przekazywanie danych do serwerów znajdujących się wewnątrz DMZ lub do przedsiębiorstwa/Internetu, w zależności od wymagań operacyjnych środowiska IIoT. Ta konfiguracja umożliwia organizacjom elastyczne zarządzanie przepływem danych w celu wsparcia operacji IIoT przy jednoczesnym przestrzeganiu protokołów bezpieczeństwa.

Dodatkowo, przekierowując komunikację przez zaporę graniczną DMZ, usługi cyberbezpieczeństwa znajdujące się w DMZ zyskują zdolność do monitorowania warstwy platformy IIoT. Ta zdolność monitorowania zwiększa możliwości organizacji w wykrywaniu i reagowaniu na potencjalne zagrożenia cyberbezpieczeństwa lub anomalie w środowisku IIoT.

Przedstawiona architektura bezpieczeństwa oferuje praktyczny szkielet do spełnienia unikalnych wymagań związanych z integracją urządzeń IIoT w system DCS. Zapewnia bezpieczne kanały komunikacyjne, umożliwia efektywną transmisję danych i zapewnia rozszerzone możliwości monitorowania, wzmacniając ogólny stan cyberbezpieczeństwa w środowisku OT.

0 komentarzy