Założenia Ramowe Cyberbezpieczeństwa – Identyfikacja

Założenia ramowe cyberbezpieczeństwa w OT

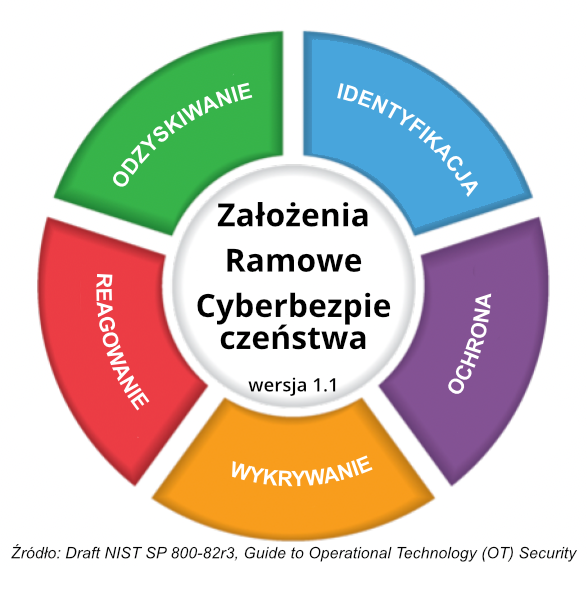

Założenia ramowe cyberbezpieczeństwa NIST (Cybersecurity Framework – CSF) zostały szeroko przyjęte przez różne organizacje zarówno w sektorze publicznym, jak i prywatnym. Służą jako przewodnik do prowadzenia działań w zakresie cyberbezpieczeństwa i reagowania na zagrożenia dla cyberbezpieczeństwa. Ramy te obejmują pięć wzajemnie powiązanych i ciągłych funkcji: Identyfikacja, Ochrona, Wykrywanie, Reagowanie i Odzyskiwanie. Funkcje te przedstawiają standardy branżowe, wytyczne i praktyki w sposób ułatwiający komunikację na temat działań i wyników w zakresie cyberbezpieczeństwa w całej organizacji. Razem oferują holistyczne i strategiczne podejście do zarządzania ryzykiem cyberbezpieczeństwa.

Funkcje CSF zapewniają wytyczne dla następujących działań:

Identyfikacja – kompleksowe zrozumienie zagrożeń cyberbezpieczeństwa organizacji, w tym systemów, personelu, zasobów, danych i możliwości.

Ochrona – tworzenie i egzekwowanie odpowiednich zabezpieczeń w celu zapewnienia nieprzerwanego świadczenia usług o znaczeniu krytycznym.

Wykrywanie – Ustanowienie i wdrożenie odpowiednich środków w celu identyfikacji zdarzeń związanych z cyberbezpieczeństwem w miarę ich występowania.

Reagowanie – opracowanie i wdrożenie odpowiednich działań w celu szybkiego reagowania na wykryte incydenty cyberbezpieczeństwa.

Odzyskiwanie – opracowywanie i wdrażanie skutecznych strategii przywracania utraconych zdolności lub usług oraz utrzymywanie odporności w obliczu incydentów cyberbezpieczeństwa.

IDENTYFIKACJA

Funkcja identyfikacji odgrywa fundamentalną rolę w skutecznym wykorzystywaniu CSF. Jej głównym celem jest ustanowienie kompleksowego zrozumienia organizacyjnego, które umożliwia zarządzanie ryzykiem cyberbezpieczeństwa związanym z systemami, osobami, aktywami, danymi i możliwościami. Pożądanym rezultatem funkcji identyfikacji jest zwiększenie świadomości i zrozumienia tych zagrożeń w celu skutecznego zarządzania ryzykiem.

Zarządzanie zasobami

Zdolność organizacji do identyfikowania i zarządzania danymi, personelem, urządzeniami, systemami i obiektami w oparciu o ich znaczenie jest krytyczną podstawą do wspierania organizacyjnego programu cyberbezpieczeństwa w sposób dokładny i spójny. Co więcej, regularne aktualizowanie informacji inwentaryzacyjnych w przypadku wystąpienia zmian (takich jak dodawanie lub usuwanie komponentów, stosowanie poprawek, instalowanie nowego oprogramowania układowego lub wymiana komponentów podczas konserwacji) pomaga organizacjom w skutecznym zarządzaniu ryzykiem w ich całym środowisku. Aby zwiększyć swoje możliwości zarządzania zasobami, organizacje powinny rozważyć włączenie następujących elementów:

– Zarządzanie inwentaryzacją sprzętu w celu monitorowania urządzeń komputerowych i sieciowych obecnych w środowisku, obejmujące kompleksowe informacje o urządzeniach i ich lokalizacji. Szczegóły urządzenia mogą obejmować informacje o dostawcy, specyfikacje modelu, numery seryjne, rejestry zakupów oraz dane dotyczące produkcji/budowy (takie jak informacje o pochodzeniu).

– Administrowanie inwentaryzacją oprogramowania i oprogramowania układowego w celu monitorowania instalacji oprogramowania i oprogramowania układowego na komponentach OT. Obejmuje to śledzenie numerów wersji, informacji o lokalizacji, listy materiałów oprogramowania (SBOM) i innych istotnych szczegółów.

– Kompilowanie informacji o dostawcach w celu utworzenia scentralizowanego repozytorium zawierającego szczegóły dotyczące dostawców, punktów kontaktowych, informacji gwarancyjnych, lokalizacji wycofywania i aktualizacji oraz innych istotnych danych.

– Tworzenie udokumentowanych ról i obowiązków w celu identyfikacji osób, zespołów lub grup organizacyjnych odpowiedzialnych za reprezentowanie właściciela zasobów, a także osób wykonujących obowiązki związane z obsługą i konserwacją oraz ról i obowiązków w zakresie cyberbezpieczeństwa.

Zalecenia i wskazówki specyficzne dla środowiska OT

Organizacje powinny traktować priorytetowo znaczenie utrzymywania kompletnej i dokładnej inwentaryzacji zasobów w celu skutecznego zarządzania ryzykiem w środowisku technologii operacyjnych (OT). Posiadanie dokładnych informacji inwentaryzacyjnych służy wielu celom zarządzania ryzykiem, takim jak przeprowadzanie ocen ryzyka, zarządzanie podatnościami i śledzenie przestarzałości.

Podczas gdy zautomatyzowane narzędzia są ogólnie preferowane do zarządzania zasobami, organizacje muszą ocenić, w jaki sposób narzędzia te zbierają informacje i określić, czy metoda zbierania, taka jak aktywne skanowanie, może niekorzystnie wpłynąć na ich systemy OT. Zaleca się przeprowadzenie testu przy użyciu zautomatyzowanych narzędzi do zarządzania zasobami w systemach lub komponentach offline przed wdrożeniem ich w środowisku produkcyjnym OT. W przypadkach, w których zautomatyzowane narzędzia nie są wykonalne ze względu na architekturę sieci lub inne kwestie specyficzne dla środowiska OT, organizacje powinny rozważyć wdrożenie ręcznych procesów w celu zapewnienia, że inwentaryzacja jest możliwa.

Mapowanie przepływów danych

Diagramy przepływu danych zapewniają producentom wizualną reprezentację tego, w jaki sposób dane przemieszczają się między połączonymi komponentami w sieci. Dokumentując te przepływy danych, organizacje zyskują jasne zrozumienie oczekiwanego zachowania swoich sieci. Takie zrozumienie komunikacji między urządzeniami pomaga w rozwiązywaniu problemów, a także w reagowaniu i odzyskiwaniu danych. Co więcej, informacje te okazują się cenne podczas działań i analiz kryminalistycznych, umożliwiając identyfikację anomalii i ułatwiając skuteczne reagowanie na incydenty.

Zalecenia i wskazówki specyficzne dla środowiska OT

Wykorzystując zautomatyzowane narzędzia do mapowania przepływu danych dla systemów technologii operacyjnych (OT), organizacje muszą dokładnie rozważyć ich potencjalny wpływ. Narzędzia wykorzystujące aktywne skanowanie lub wymagające narzędzi do monitorowania sieci (takich jak sondy sieciowe in-line) mogą mieć wpływ na systemy OT. Wpływ ten może wynikać z wrażliwości informacji, do których uzyskuje się dostęp, natężenia generowanego ruchu sieciowego lub chwilowego odłączenia komponentów systemu produkcyjnego od sieci.

Aby ograniczyć to ryzyko, organizacje powinny rozważyć zastosowanie narzędzi do mapowania przepływu danych, które wykorzystują te metody podczas planowanych przestojów. Wybierając odpowiedni czas, organizacje mogą zminimalizować zakłócenia i potencjalne negatywne skutki dla systemów OT, jednocześnie czerpiąc korzyści z cennych informacji dostarczanych przez proces mapowania przepływu danych.

Dokumentacja architektury sieci

Narzędzia do dokumentowania architektury sieci ułatwiają proces identyfikacji, dokumentowania i wizualizacji wzajemnych powiązań między urządzeniami sieciowymi, sieciami korporacyjnymi i połączeniami zewnętrznymi. Dokładne zrozumienie tych połączeń ma kluczowe znaczenie dla pomyślnego wdrożenia kontroli cyberbezpieczeństwa. Co równie ważne, informacje te odgrywają istotną rolę w umożliwieniu skutecznego monitorowania sieci.

Zalecenia i wskazówki specyficzne dla środowiska OT

Narzędzia do dokumentowania architektury sieci, które wykorzystują zautomatyzowane technologie wykrywania topologii, są ograniczone do przechwytywania informacji wyłącznie z urządzeń sieciowych opartych na protokole IP. Jednak w wielu środowiskach technologii operacyjnych (OT) istnieją odizolowane systemy, komponenty lub systemy połączone za pośrednictwem sieci innych niż IP. W związku z tym te środowiska OT mogą nie posiadać technicznych możliwości wykorzystania zautomatyzowanych narzędzi do dokumentowania architektury sieci. W takich przypadkach ręczne procesy stają się niezbędne do dokumentowania tych komponentów.

Właściciele zasobów powinni rozważyć potencjalny wpływ zautomatyzowanych czynności skanowania na system OT i rozważyć przetestowanie narzędzi automatyzacji w środowisku nieprodukcyjnym. Na podstawie wyników tych testów właściciele zasobów mogą podejmować świadome decyzje dotyczące stosowania zautomatyzowanych narzędzi do dokumentowania architektury sieci OT podczas zaplanowanych przestojów.

Ponadto organizacje mogą zdecydować się na przeprowadzenie fizycznych inspekcji połączeń sieciowych OT lub analizę dzienników sieciowych jako alternatywnych podejść do dokumentowania architektury sieci OT, zwłaszcza gdy sieć jest stosunkowo mała lub nieskomplikowana. Włączając monitorowanie aktywności sieci OT, organizacje mogą zidentyfikować wszelkie dodawanie lub usuwanie urządzeń w środowisku między planowanymi działaniami skanowania.

Zarządzanie

Osiągnięcie skutecznego zarządzania wiąże się z włączeniem przez kierownictwo organizacji celów zarządzania ryzykiem, a także celów w zakresie odporności, prywatności i cyberbezpieczeństwa do procesu planowania strategicznego. Integracja ta obejmuje zapewnienie zasobów niezbędnych do skutecznego wdrożenia i utrzymania programu cyberbezpieczeństwa. Dzięki temu integracyjnemu procesowi kierownictwo organizacji formułuje i komunikuje zasady, które ustanawiają wymagania bezpieczeństwa dla ich środowisk.

Polityki te obejmują różne elementy, takie jak identyfikacja i przydział ról i obowiązków, zaangażowanie kierownictwa i zgodność. Ponadto polityki mogą odzwierciedlać koordynację między różnymi jednostkami organizacyjnymi odpowiedzialnymi za różne aspekty bezpieczeństwa, w tym techniczne, fizyczne, personalne, cyberfizyczne, kontrolę dostępu, ochronę mediów, zarządzanie podatnościami, konserwację i monitorowanie.

Zalecenia i wskazówki specyficzne dla środowiska OT

Organizacje powinny rozważyć następujące kwestie:

– Zapewnienie odpowiednich zasobów dla programu cyberbezpieczeństwa, aby skutecznie wspierać strategię zarządzania ryzykiem IT i OT organizacji.

– Uwzględnienie pełnego cyklu życia systemów OT podczas formułowania polityk.

– Zrozumienie i zarządzanie prawnymi i regulacyjnymi wymogami cyberbezpieczeństwa, które mają wpływ na operacje OT.

– Wyznaczenie jednego lub więcej urzędników wyższego szczebla, którzy ponoszą odpowiedzialność za zarządzanie programami cyberbezpieczeństwa IT i OT w organizacji.

– Ustanowienie skutecznej komunikacji i koordynacji między organizacjami IT i OT.

– Szkolenie przekrojowe personelu IT i OT w celu zwiększenia ich możliwości w zakresie wspierania programu cyberbezpieczeństwa.

Ocena ryzyka

Przeprowadzenie oceny ryzyka cyberbezpieczeństwa ma na celu identyfikację potencjalnych zagrożeń i ocenę potencjalnego wpływu na operacje, aktywa lub osoby fizyczne z powodu incydentów cybernetycznych, które mogą obejmować nieautoryzowany dostęp, wykorzystanie, ujawnienie, zakłócenie, modyfikację lub zniszczenie systemów informatycznych lub danych. Istotne jest, aby organizacje dokładnie rozważyły częstotliwość, z jaką aktualizują swoje oceny ryzyka i testują skuteczność kontroli cyberbezpieczeństwa swoich systemów.

Zalecenia i wskazówki specyficzne dla środowiska OT

W środowiskach OT ryzyko i jego skutki mogą wykraczać poza kwestie biznesowe i finansowe, obejmując kwestie bezpieczeństwa, zdrowia i ochrony środowiska. W związku z tym przeprowadzenie analizy kosztów i korzyści dla niektórych rodzajów ryzyka może okazać się trudne. W takich przypadkach organizacje powinny rozważyć przeanalizowanie historycznych incydentów, zarówno cybernetycznych, jak i niecybernetycznych, które doprowadziły do utraty zasilania, utraty kontroli, zakłócenia zasilania wyższego szczebla, zmniejszenia wydajności niższego szczebla i znaczących awarii sprzętu. Stosując techniki takie jak analiza zagrożeń procesowych (PHA), analiza przyczyn i skutków awarii (FMEA) lub analizując przeszłe zdarzenia, organizacje mogą uzyskać wgląd w potencjalne konsekwencje incydentu cybernetycznego. Norma ISA 62443-3 zawiera cenne wskazówki dotyczące oceny ryzyka cybernetycznego w środowiskach, w których takie konsekwencje są możliwe.

Podczas przeprowadzania oceny ryzyka kluczowe znaczenie ma identyfikacja słabych punktów i zagrożeń specyficznych dla środowiska OT. Prowadzenie dokładnej inwentaryzacji zasobów IT i OT w środowisku operacyjnym, w tym informacji takich jak dostawca produktu, numery modeli, oprogramowanie układowe, systemy operacyjne i wersje oprogramowania zainstalowane na zasobach, ułatwia identyfikację, śledzenie i usuwanie luk w zabezpieczeniach.

Aby zebrać informacje o podatnościach specyficznych dla OT, organizacje mogą korzystać z różnych metod, takich jak monitorowanie grup bezpieczeństwa, stowarzyszeń i dostawców pod kątem alertów i porad dotyczących bezpieczeństwa. Szczegółowe informacje na temat znanych luk w zabezpieczeniach sprzętu i oprogramowania można uzyskać ze źródeł takich jak National Vulnerability Database (NVD).

Informacje o zagrożeniach istotnych dla środowiska OT można uzyskać z zasobów wewnętrznych, a także z zewnętrznych forów wymiany informacji o zagrożeniach. Organizacje powinny rozważyć uczestnictwo w inicjatywach wymiany informacji o cyberzagrożeniach, aby być na bieżąco z pojawiającymi się zagrożeniami.

Strategia zarządzania ryzykiem

Strategia zarządzania ryzykiem służy jako ramy przewodnie do określania, oceny, reagowania i monitorowania ryzyka, zapewniając spójne podejście do podejmowania decyzji opartych na ryzyku w całej organizacji. Obejmuje ona identyfikację tolerancji ryzyka, założeń, ograniczeń, priorytetów i kompromisów w celu kierowania procesami podejmowania decyzji inwestycyjnych i operacyjnych. Ponadto strategia zarządzania ryzykiem określa akceptowalne metodologie oceny ryzyka, potencjalne opcje reakcji na ryzyko i ustanawia proces ciągłego monitorowania w celu oceny stanu bezpieczeństwa organizacji oraz skuteczności wdrożonych środków zaradczych i wyników w zakresie bezpieczeństwa.

Zalecenia i wskazówki specyficzne dla środowiska OT

Formułując strategię zarządzania ryzykiem OT, organizacje powinny wziąć pod uwagę następujące kwestie:

– Dostosowanie tolerancji ryzyka środowiska OT do roli organizacji w infrastrukturze krytycznej i przeprowadzenie analizy ryzyka specyficznego dla sektora.

– Dokumentowanie scenariuszy awarii obejmujących komponenty IT w środowisku OT i zrozumienie ich potencjalnego wpływu na operacje i bezpieczeństwo.

– Ustanowienie procesów regularnego aktualizowania informacji w celu oceny bieżącego stanu ryzyka w środowisku i koordynowania niezbędnych dostosowań w zakresie zarządzania ryzykiem i kontroli zarządzania.

Zajęcie się zarówno prawdopodobieństwem, jak i konsekwencjami ryzyka może przyczynić się do ogólnego zmniejszenia ryzyka. W kontekście systemów OT kluczowe znaczenie dla strategii zarządzania ryzykiem ma uwzględnienie środków kontroli niezwiązanych z bezpieczeństwem, takich jak zawory bezpieczeństwa i zawory ręczne. Elementy te odgrywają rolę w łagodzeniu skutków potencjalnych awarii, dodatkowo wzmacniając środki redukcji ryzyka.

Zarządzanie ryzykiem w łańcuchu dostaw

Łańcuchy dostaw to skomplikowane systemy, które opierają się na różnych czynnikach biznesowych, ekonomicznych i technologicznych. Organizacje i konsumenci wybierają dostawców i źródła w oparciu o wiele czynników, od preferencji korporacyjnych i istniejących relacji po unikalne cechy lub ograniczoną dostępność dostaw.

Organizacje są zachęcane do zbadania możliwości wykorzystania Software Bill of Materials (SBOM) i technologii rozproszonego rejestru, takich jak blockchain, w celu wsparcia zarządzania ryzykiem w łańcuchu dostaw. SBOM dostarczają cennych informacji o komponentach oprogramowania i ich zależnościach, umożliwiając organizacjom ustalenie, czy na urządzenie mają wpływ zgłoszone luki w oprogramowaniu. Wdrożenie tych technologii może zwiększyć zdolność organizacji do skutecznego ograniczania ryzyka związanego z łańcuchem dostaw.

Zalecenia i wskazówki specyficzne dla środowiska OT

Ważne jest, aby organizacje rozważyły dokumentowanie i śledzenie numerów seryjnych, sum kontrolnych, cyfrowych certyfikatów/podpisów lub innych cech identyfikacyjnych, które mogą pomóc w określeniu autentyczności sprzętu OT, oprogramowania i oprogramowania układowego dostarczanego przez dostawców. Ponadto organizacje powinny ocenić, czy komponenty OT są kupowane bezpośrednio od producenta oryginalnego sprzętu (OEM), czy autoryzowanego dystrybutora lub sprzedawcy zewnętrznego. Regularna ocena dostawców ma kluczowe znaczenie dla zapewnienia przestrzegania przez nich najlepszych praktyk.

Wiele komponentów i urządzeń OT opiera się na bibliotekach open-source do obsługi ich funkcjonalności. Organizacje muszą zidentyfikować zależności open-source związane z ich komponentami OT i ustanowić system monitorowania informacji open-source, takich jak strony internetowe dostawców lub źródła wiadomości cybernetycznych, aby być na bieżąco z wszelkimi ujawnionymi lukami w zabezpieczeniach lub podróbkami. Ponadto organizacje mogą uznać za korzystne rozważenie wykorzystania uznanego w branży procesu certyfikacji produktów OT, ponieważ może on wspierać wysiłki związane z zarządzaniem ryzykiem w łańcuchu dostaw.

0 komentarzy